امنیت دستگاه های حضور و غیاب: ضرورتی برای حفظ اطلاعات

بهتر است بدانید که امنیت دستگاه های حضور و غیاب تضمینکننده نظم و انضباط در تمامی مجموعههای اداری و تجاری و شرکتها است. این موضوع به مدیران امکان میدهد تا بر امور مسلط شوند و قوانین حاکم بر مجموعه را به درستی اجراء نمایند.

هک کردن دستگاههای مخصوص حضور غیاب و جعل اطلاعات این دستگاهها با روشهای مختلفی صورت میپذیرد. پیشرفته بودن فناوری ساخت این دستگاهها به میزان چشمگیری بر جلوگیری از هک شدن آن تاثیر میگذارد.

درصورتیکه قصد دارید تا اطلاعات خود را درباره امنیت دستگاههای حضور و غیاب و روشهای جلوگیری از هک کردن اطلاعات، جعل اطلاعات و دسترسی غیرمجاز به اطلاعات افزایش دهید، پیشنهاد میکنیم که تا انتهای مقاله همراه ما باشید.

هک دستگاه حضور و غیاب چگونه صورت میگیرد؟

نحوه هک و فریب دستگاه حضور غیاب و تقلب در ثبت اطلاعات ورود و خروج با توجه به نوع هر دستگاه متفاوت است. شناخت نقطهضعفهای این دستگاهها شما را قادر میسازد تا با رعایت پروتکلهای امنیتی از هک شدن آنها جلوگیری کنید. در این بخش از مقاله به چگونگی جعل اطلاعات در انواع دستگاههای حضور و غیاب میپردازیم.

هک دستگاه حضور غیاب پانچی

به دلیل ساده بودن تکنولوژی ساخت دستگاه حضور و غیاب پانچی دست بردن در اطلاعات این دستگاه به راحتی امکانپذیر است. اگر نظارت کافی بر این دستگاهها صورت نگیرد افراد حاضر در مجموعه میتوانند کارت تردد سایر پرسنل را بهجای آنها پانچ کنند.

هک دستگاه حضور و غیاب رمزی

نحوه تشخیص پرسنل در دستگاه های حضور و غیاب رمزی از طریق وارد کردن رمزهایی است که به افراد داده شده است. بدیهی است که درصورت وارد کردن رمز توسط هریک از افراد حاضر در مجموعه فرایند تشخیص هویت صورت میگیرد. این امر امکان جعل اطلاعات برای افراد را تسهیل میکند.

هک و تقلب دستگاه حضور و غیاب کارتی

تشخیص هویت افراد در دستگاههای حضور و غیاب کارتی تنها با استفاده از ارائه کارتی مخصوص صورت میگیرد. اگر پرسنل کارت خود را در اختیار شخص دیگری بگذارند یا درصورتیکه کارت پرسنل به هر طریقی به دست افراد دیگر بیافتد برقراری نظم و امنیت در مجموعه با اشکال مواجه میشود.

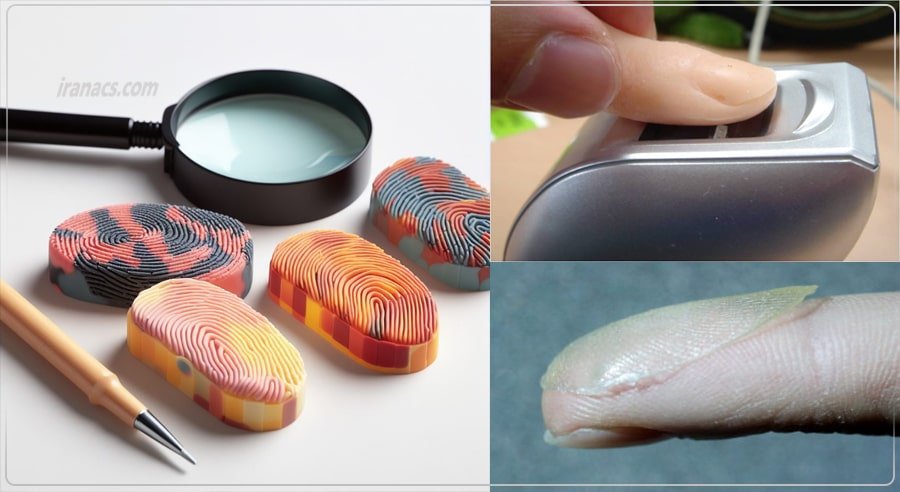

تقلب در دستگاه حضور و غیاب اثر انگشتی

فراهم کردن امنیت دستگاه های حضور و غیاب اثر انگشتی در مقایسه با سایر انواع دستگاههای حضور و غیاب به مراتب آسانتر است. هک کردن این دستگاهها تنها با تهیه یک مدل دقیق از اثر انگشت و قرار دادن آن در اختیار سایر افراد امکانپذیر خواهد بود.

توجه داشته باشید که انواع بهروز دستگاههای حضور و غیاب اثر انگشتی در مقابل دمای بدن نیز حساسیت دارند و از قابلیت تشخیص اثر انگشت فرد زنده و مدل بیجان برخوردارند.

هدف از به کارگیری دستگاه حضور و غیاب اثر انگشتی؛ خودکار کردن روند حضور و غیاب پرسنل با استفاده از فناوری بیومتریک است. این روش باعث جلوگیری از تقلب و بهبود سرعت در ثبت اطلاعات تردد کاربران می شود.

هک دستگاه حضور و غیاب تشخیص چهره

در نمونههای اولیه دستگاههای حضور و غیاب تشخیص چهره امکان هک شدن دستگاه با استفاده از عکس و فیلم آنها نیز وجود داشت. باوجوداین دستگاههای جدید به فناوری تشخیص تفاوتهای میان تصاویر و چهره فرد زنده مجهز شدهاند و امکان حفظ امنیت دستگاه حضور و غیاب را افزایش دادهاند.

دورزدن دستگاه حضور و غیاب تشخیص صدا

نحوه تشخیص افراد در دستگاههای حضور و غیاب تشخیص صدا از طریق لحن و تن صدای افراد صورت میگیرد. این دستگاهها از امنیت بسیار بالایی برخوردارند، اما امکان هک کردن و جعل اطلاعات دستگاههای حضور و غیاب تشخیص صدا امری غیرممکن نیست. نمونههای اولیه این دستگاه تفاوت میان صدای فرد زنده و صدای ضبطشده را تشخیص نمیدهند. با خرید انواع جدیدتر دستگاههای کنترل تردد از طریق تشخیص صدا میتوانید از بروز هرگونه مشکل در مجموعه جلوگیری کنید.

فریب و هک دستگاه حضور و غیاب تشخیص عنبیه

دستگاه حضور و غیاب چشمی (Eye Attendance Device)؛ از طریق الگوریتم تشخیص لبه کنی Canny Edge که برای ضبط الگوهای تصادفی و قابل رویت در قرینه چشم استفاده میشود، الگوها را ذخیره کرده و برای شناسایی افراد مورد استفاده قرار میدهد.

تابش شدید نور خورشید یا عدم تابش نور کافی به چشم تنها موضوعی است که باعث ایجاد اخلال در کارکرد دستگاههای حضور و غیاب تشخیص عنبیه میشود. با قرار دادن این دستگاه در محل مناسب میتوانید تا حد زیادی از بینظمی و از بین رفتن امنیت در مجموعه جلوگیری کنید.

چگونه از هک دستگاه حضور و غیاب جلوگیری کنیم؟

بهکارگرفتن برخی پروتکلهای امنیتی به جلوگیری از هک دستگاه حضور و غیاب کمک کرده و شما را از امنیت این دستگاهها آسودهخاطر میسازد. به دلیل اهمیت حفاظت از دستگاههای حضور و غیاب این بخش از مقاله را به معرفی و بررسی روشهای جلوگیری از هک شدن این دستگاهها اختصاص میدهیم.

استفاده از سیستم هشداردهنده

سیستم هشداردهنده یکی از ابزارهای امنیتی است که در محل قرارگیری دستگاههای حضور و غیاب نصب میشود. درصورت هک شدن اطلاعات دستگاه کنترل تردد این سیستم فعال شده و شما را از ورود افراد ناشناس به مجموعه آگاه میسازد.

استفاده از دوربینهای مداربسته

استفاده از دوربینهای مداربسته به میزان چشمگیری بر حفظ امنیت دستگاه های حضور و غیاب و جلوگیری از جعل اطلاعات تاثیر میگذارد. با بررسی فیلمهای ضبطشده توسط دوربینهای مداربسته در محل نصب دستگاه کنترل تردد میتوانید به راحتی هرگونه قانونشکنی را تشخیص داده و افراد خاطی را شناسایی کنید.

استخدام نگهبان برای کنترل تردد پرسنل

استخدام نگهبان برای کنترل تردد پرسنل احتمال ورود اطلاعات توسط افراد جعلی را به حداقل میرساند.

بهروزرسانی منظم سیستم حضور و غیاب

بهروزرسانی نرمافزارهای مرتبط با سیستم های تردد و خرید دستگاه حضور و غیاب جدید و سیستمهای مدرن مجهز به سنسورهای نوری با قابلیت تشخیص بافت زنده امکان هک شدن این دستگاهها را کاهش میدهد.

استفاده از امضای دیجیتال

استفاده از امضای دیجیتال برای کنترل تردد کارکنان یکی دیگر از روشهایی است که از ثبت اطلاعات نادرست جلوگیری میکند. بهره گرفتن از این روش باعث میشود تا دستگاه تنها با وارد شدن یک الگوریتم خاص و منحصربهفرد اجازه ورود را صادر کرده یا اطلاعات ورود و خروج را ثبت نماید.

بررسی دورهای تغییرات احتمالی در تنظیمات دستگاه

بررسی دورهای تغییرات احتمالی در تنظیمات دستگاه به مدیران شرکتها اجازه میدهد تا از نقصهای سیستم حضور و غیاب آگاه شده و نسبت به برطرف کردن آنها اقدام کنند. برای مثال بررسی دورهای اطلاعات دستگاه ثبت ورود و خروج شما را قادر میسازد تا درصورت هک شدن دستگاه و اعمال تغییرات در ساعت یا تاریخ به سرعت از این موضوع مطلع شده و اطلاعات را بهروزرسانی فرمایید.

نکات مهم خرید و نصب دستگاه های حضور و غیاب

در نظر داشتن برخی نکات در هنگام نصب و خرید دستگاه های حضور و غیاب احتمال سوءاستفاده افراد سودجو از نقطهضعفهای این دستگاهها را به حداقل میرساند. نکاتی که باید در زمان خرید و راهاندازی دستگاه کنترل تردد به آنها توجه داشته باشید عبارتند از:

- نصب دستگاه در مکانی امن

- محدود کردن دسترسی کاربران

- در نظر گرفتن تکنولوژی ساخت دستگاه در هنگام خرید

- توجه به نقاط ضعف انواع دستگاههای کنترل تردد

- یافتن راهحلی مناسب برای جلوگیری از جعل اطلاعات با توجه به نقاط ضعف هر دستگاه

کلام آخر

در این مقاله روشهای جعل اطلاعات و روشهای جلوگیری از به خطر افتادن امنیت دستگاه های حضور و غیاب را مورد بررسی قرار دادیم. با توجه به نقاط ضعف و قوت دستگاههای کنترل تردد و بهکارگیری نکات ذکرشده میتوانید از منافع مجموعه محافظت کرده و مسیر جعل اطلاعات توسط افراد سودجو را مسدود نمایید.